Brute-Force-Angriffe auf WordPress verhindern: Essenzielle Schutzma├čnahmen f├╝r Ihre Website

WordPress Administrationsbereich absichern

Zusammenfassung:

In diesem Artikel erfahren Sie, wie Sie Brute-Force-Angriffe verhindern, indem Sie sichere Passw├Ârter nutzen und das Auslesen von Benutzernamen blockieren. F├╝r eine sicherere und schnellere WordPress-Installation bieten wir Do-it-yourself Code-Beispiele, die Ihnen helfen, Ihre Seite optimal zu sch├╝tzen. Ihre Website performt sicherer und schneller.

WordPress-Loginseite vor Brute-Force-Angriffen sch├╝tzen

Login-Seite vor Brute-Force-Angriffen sch├╝tzen

Sch├╝tzen Sie den Zugang zu Ihrem WordPress-Administrationsbereich vor den stetig wachsenden Bedrohungen durch Cyberkriminelle. Die h├Ąufig genutzte Standard-Anmeldeseite von WordPress stellt eine bevorzugte Angriffsfl├Ąche f├╝r Brute-Force-Attacken dar.

Sch├╝tzen Sie den Zugang zu Ihrem WordPress-Administrationsbereich vor den stetig wachsenden Bedrohungen durch Cyberkriminelle. Die h├Ąufig genutzte Standard-Anmeldeseite von WordPress stellt eine bevorzugte Angriffsfl├Ąche f├╝r Brute-Force-Attacken dar.

Hacker verwenden modernste Tools und greifen auf Datenbanken mit Millionen von Benutzer-Passwort-Kombinationen zur├╝ck. Diese werden in rascher Abfolge automatisch ausprobiert, um Schwachstellen in Ihrem Authentifizierungssystem aufzusp├╝ren. Dabei wird zus├Ątzlich die Performance Ihrer Website beeintr├Ąchtigt.

Benutzer-Enumeration erh├Âht die Gefahr von Brute-Force-Angriffen

Die Erfolgsquote von Brute-Force-Angriffen liegt oft bei 100 %, wenn der Hacker bereits ├╝ber einen g├╝ltigen Zugangsdatensatz f├╝r Ihre Website verf├╝gt, beispielsweise einen Benutzerkontonamen.

Deshalb ist die Benutzer-Enumeration eine weitere gef├Ąhrliche Sicherheitsl├╝cke, die WordPress-Sites f├╝r Brute-Force-Angriffe anf├Ąllig macht. Hierbei k├Ânnen Angreifer auf Ihrer WordPress-Seite die Benutzernamen Ihrer Administratoren und Autoren auslesen. Diese Informationen erleichtern es Ihnen, gezielte Brute-Force-Attacken auf Ihr Login-System zu starten. Wenn der Benutzername bekannt ist, muss der Angreifer nur noch das Passwort herausfinden, was die Wahrscheinlichkeit eines erfolgreichen Angriffs stark erh├Âht.

Dadurch steigt das Risiko, dass ein Hacker Kontrolle ├╝ber Ihre Website erlangt und Ihre Website sogar ├╝bernimmt. Ein effektiver Schutz gegen dieses Problem ist, das Auslesen von Benutzernamen zu sperren und damit potenzielle Angreifer zu blockieren.

Mehr Informationen dazu und wie Sie sich sch├╝tzen k├Ânnen, finden Sie in unserem Artikel: So verhindern Sie WordPress User-Enumeration-Angriffe ┬╗

Beispiele ungesch├╝tzter WordPress-Benutzer-Enumeration

Warum ist ein Brute-Force-Angriff so gef├Ąhrlich

Ein Brute-Force-Angriff unterscheidet sich von herk├Âmmlichen Hacks, die Sicherheitsl├╝cken in der Software ausnutzen. Hierbei handelt es sich um eine der einfachsten und gleichzeitig h├Ąufigsten Methoden, um Zugriff auf eine Website zu erlangen: Es werden systematisch Benutzernamen und Passw├Ârter ausprobiert, bis ein Zugang erfolgreich ist. Auch wenn diese Art von Angriff oft als ÔÇ×unelegantÔÇť abgetan wird, kann sie besonders dann erfolgreich sein, wenn Benutzer schwache Passw├Ârter wie ÔÇ×123456ÔÇť oder den Standard-Benutzernamen ÔÇ×adminÔÇť verwenden.

In diesem Fall zielt der Angriff auf das schw├Ąchste Glied der Sicherheitskette: den Benutzer.

Ein Nebeneffekt dieser Angriffe ist, dass sie die Server-Ressourcen extrem belasten k├Ânnen. Die gro├če Menge an HTTP-Anfragen (also die Anzahl der Seitenaufrufe) f├╝hrt oft dazu, dass der Speicher des Servers ├╝berlastet wird, was sich negativ auf die Performance Ihrer Website auswirkt.

Diese Angriffe richten sich nicht nur gegen WordPress, sondern gegen viele Webanwendungen. Allerdings wird WordPress aufgrund seiner Popularit├Ąt besonders h├Ąufig angegriffen.

Mehrfache Login-Versuche einschr├Ąnken

Eine der g├Ąngigsten Angriffsmethoden im Internet sind Brute-Force-Angriffe auf Login-Bereiche. Dabei versuchen Angreifer, Passw├Ârter und Benutzernamen zu erraten. Dazu ben├Âtigen sie lediglich die URL der Website. Mithilfe von Botnets k├Ânnen diese Angriffe automatisiert durchgef├╝hrt werden, was es einfacher macht, selbst komplexe Passw├Ârter zu knacken.

Wie Sie sich vor Brute-Force-Angriffen sch├╝tzen k├Ânnen

Eine h├Ąufige Angriffsstelle bei WordPress ist die Datei wp-login.php. Hier versuchen Hacker durch wiederholte Anmeldeversuche, entweder Zugang zu erhalten oder den Server durch ├ťberlastung lahmzulegen.

1. Verwenden Sie niemals den vorgeschlagenen Benutzernamen ÔÇ×adminÔÇť

Da in fr├╝heren Versionen von WordPress der Standard-Benutzername ÔÇ×adminÔÇť voreingestellt war, gehen viele Angriffe davon aus, dass dieser noch verwendet wird. Ebenso mit Benutzernamen wie webmaster, dashboard, wpsystem, activeuser, cmsuser, etc. Falls Sie diese Benutzernamen noch nutzen, erstellen Sie ein neues Konto und setzen den ÔÇ×adminÔÇť-Benutzer entweder auf ÔÇ×AbonnentÔÇť oder l├Âschen Sie ihn ganz.

2. Ausschlie├člich sichere Passw├Ârter verwenden

Ihr Passwort sollte sowohl f├╝r Menschen schwer zu erraten als auch f├╝r automatisierte Angriffe schwer zu knacken sein, wie z.B.: ^WQ4j*6i+{-=XdHU. Nutzen Sie einen Passwort-Generator oder die in WordPress integrierte Funktion zur Passwortst├Ąrke, um sichere Passw├Ârter zu erstellen. Dies kann durch Plug-ins wie Force Strong Password unterst├╝tzt werden.

Vermeiden Sie bei Passw├Ârtern:

- Kombinationen aus Ihrem Namen, Benutzernamen, Firmennamen oder dem Namen Ihrer Website.

- W├Ârter aus einem W├Ârterbuch (egal in welcher Sprache).

- Kurze Passw├Ârter.

- Nur Zahlen oder nur Buchstaben (am besten eine Mischung aus beidem).

Ein starkes Passwort schützt nicht nur Ihre Inhalte.

Sollte ein Angreifer Zugriff auf Ihr Administrator-Konto erhalten, k├Ânnte er sch├Ądliche Skripte installieren und m├Âglicherweise den gesamten Server gef├Ąhrden.

Mit diesen einfachen Schritten k├Ânnen Sie das Sicherheitsniveau Ihrer WordPress-Website erheblich erh├Âhen und sich vor Brute-Force-Angriffen sch├╝tzen.

Spam-Bots und Brute-Force-Angriffe nutzen Ihre Server-Ressourcen

Automatisierte Angriffe auf die WordPress-Log-in-Seite WordFence Log

Geben Sie Spam-Bots und Brute-Force-Angriffe keine Chance

WordPress erlaubt beliebig viele Anmeldeversuche. Brute-Force-Angriffe nutzen diese Schwachstelle, um Benutzer-Passwort-Kombinationen ├╝ber einen l├Ąngeren Zeitraum auszuprobieren.

Die h├Ąufigste Angriffsstelle bei WordPress ist daher die Datei wp-login.php.

Hier sind einige gute M├Âglichkeiten, wie Sie Ihre WordPress-Login-Seite vor Brute-Force-Angriffen sch├╝tzen k├Ânnen:

Als Best Practice empfehlen wir ein Sicherheitsplugin wie z.B. Limit Login Attempts Reloaded oder GuardGiant Brute Force Protection. Auf den Seiten der WordPress Developer Resources stehen zahlreiche Plug-Ins zur Verfügung, um die Anzahl der Anmeldeversuche auf Ihrer Site zu begrenzen.

Sicherheits-Plugins bieten eine einfache und effektive M├Âglichkeit, den Schutz einer WordPress-Website zu verbessern. Sie sind jedoch nicht perfekt und sollten stets mit Bedacht eingesetzt werden. Es ist ratsam, nicht nur auf Plugins zu vertrauen, sondern auch andere Best Practices in Bezug auf Sicherheit zu befolgen.

Falls Sie kein Sicherheitsplugin verwenden m├Âchten, k├Ânnen Sie einfache Kommandos in die functions.php-Datei einf├╝gen, um Ihre WordPress-Loginseite vor Brute-Force-Angriffen zu sch├╝tzen.

Ein weiterer, oft ├╝bersehener Sicherheitsgewinn liegt in der Modifikation der standardm├Ą├čigen WordPress-Login-URL. Dieser einfache Schritt kann Ihre Anmeldeseite erheblich verbergen und somit die Gefahr von Brute-Force-Attacken reduzieren.

Mit der Anwendung dieser L├Âsungen gelingt es keinem Bot mehr, bis zum WordPress-Log-in einzudringen. Das erh├Âht extrem die Sicherheit Ihrer WP-Installation und spart deutlich an Systemressourcen.

Kurz gesagt: Ihre Website performt sicherer und schneller.

Pro und Contra von WordPress-Sicherheits-Plugins

Pro:

- Einfache Implementierung von Sicherheitstools: Sicherheits-Plugins bieten eine einfache M├Âglichkeit, wichtige Schutzma├čnahmen ohne technische Vorkenntnisse zu implementieren. Funktionen wie die Firewall, Malware-Scans und die Blockierung verd├Ąchtiger IPs k├Ânnen per Klick aktiviert werden.

- Automatische Sicherheits-Updates: Viele Plugins ├╝bernehmen das automatisierte Aktualisieren von Sicherheitsl├╝cken in WordPress, Themes und Plugins. So bleibt die Installation immer auf dem neuesten Stand, ohne manuelle Eingriffe.

- Brute-Force-Schutz: Diese Plugins bieten Schutz vor Brute-Force-Angriffen, indem sie die Anzahl der Login-Versuche begrenzen oder Captchas hinzuf├╝gen. Ein effektiver Schutz vor h├Ąufigen Angriffen auf die WordPress-Anmeldung.

- ├ťberwachung und Benachrichtigungen: Plugins wie Wordfence oder iThemes Security bieten Echtzeit-├ťberwachung, die Administratoren sofort ├╝ber verd├Ąchtige Aktivit├Ąten informiert. So kann man schnell auf potenzielle Gefahren reagieren.

- Schnelle Installation von Best Practices: Plugins implementieren empfohlene Sicherheitspraktiken wie das Deaktivieren der XML-RPC-Schnittstelle oder das Erzwingen starker Passw├Ârter, ohne manuell in den Code eingreifen zu m├╝ssen.

Contra:

- Leistungseinbu├čen: Viele Sicherheits-Plugins k├Ânnen die Leistung der Website negativ beeinflussen, da sie zus├Ątzliche Ressourcen beanspruchen. Besonders auf Shared Hosting kann dies zu langsameren Ladezeiten f├╝hren.

- ├ťberm├Ą├čige Abh├Ąngigkeit: Eine komplette Abh├Ąngigkeit von Plugins kann dazu f├╝hren, dass man grundlegende Sicherheitspraktiken vernachl├Ąssigt. Plugins sollten eine Erg├Ąnzung zu Sicherheitsma├čnahmen sein, nicht die einzige L├Âsung.

- Fehlalarme (False Positives): Sicherheits-Plugins erkennen manchmal harmlose Aktivit├Ąten als Bedrohungen, was zu unn├Âtigen Benachrichtigungen und potenziell falschen Sperrungen f├╝hren kann.

- Kosten: W├Ąhrend viele Plugins in der Basisversion kostenlos sind, erfordern erweiterte Funktionen oft kostenpflichtige Pro-Versionen. Dies kann f├╝r kleine Webseitenbetreiber teuer werden, wenn mehrere Sicherheitsfunktionen ben├Âtigt werden.

- Kompatibilit├Ątsprobleme: Sicherheits-Plugins k├Ânnen mit anderen Plugins oder Themes in Konflikt geraten, was zu Fehlfunktionen oder sogar Ausf├Ąllen der Website f├╝hren kann.

Code-Beispiele um die WordPress-Anmeldeseite zu sch├╝tzen

Nur den eigenen IP-Adressen Administration-Zugriff erlauben

- Zugriff nur von bestimmten IP-Adressen erlauben:

Dieser Code blockiert den Zugriff auf denwp-admin-Bereich von WordPress f├╝r alle au├čer den angegebenen IP-Adressen.

F├╝r wen ist das n├╝tzlich:

Das ist besonders n├╝tzlich f├╝r Sites mit einigen wenigen Benutzern, die von dieser IP verwaltet werden.

So funktionierts:

– Require all denied: Verhindert standardm├Ą├čig den Zugriff f├╝r alle Benutzer.

– Require ip: Erlaubt den Zugriff nur von bestimmten IP-Adressen. In diesem Fall wird der Zugriff von der IP-Range192.168.1.0/24┬ázugelassen.

Hinweis f├╝r Webmaster:

Kopieren Sie diese neue .htaccess Datei und laden Sie in┬ádenwp-admin-Ordner. Ersetzen Sie die IP-Adressen durch Ihre eigenen, um sicherzustellen, dass Sie Zugriff behalten. - Zugriff auf die Datei der Anmeldeseite wp-login.php beschr├Ąnken:

Dieser Code f├╝gt eine Sicherheitsstufe f├╝r den Login-Bereich Ihrer WordPress-Website hinzu, indem er den Zugriff auf die Dateiwp-login.phpauf spezifische IP-Adressen beschr├Ąnkt. Nur die angegebenen IP-Adressen oder IP-Bereiche (z. B.192.168.1.0/24) haben Zugriff auf die Login-Seite.

IP-Adresse anpassen:

Ersetzen Sie die IP-Adressen durch Ihre eigene(n) oder die von Ihnen gew├╝nschten.

Zugang sicher gesperrt:

Alle anderen IP-Adressen werden blockiert. Wenn Sie eine dynamische IP verwenden, kann es vorkommen, dass Sie sich selbst aussperren, wenn sich Ihre IP ├Ąndert. Um dies zu verhindern, k├Ânnen Sie ein breiteres IP-Spektrum verwenden und ein ganzes Subnetz zulassen, wie┬ádie CIDR-Notation┬á0/24┬áin┬á192.168.1.0/24┬áin diesem Beispiel, was 256 Adressen umfasst.

Den folgenden Code k├Ânnen Sie in eine neu erstellte .htaccess-Datei einf├╝gen und in das zu sch├╝tzende wp-admin Verzeichnis kopieren; ersetzen Sie die IP-Adresse durch Ihre eigene:

/* Zugriff auf spezifische IP-Adressen beschr├Ąnken */

<RequireAny>

Require ip 192.168.1.0/24

Require all denied

</RequireAny>

/* Zugriff auf wp-login.php auf spezifische IP-Adressen beschr├Ąnken */

<Files wp-login.php>

<RequireAny>

Require ip 192.168.1.0/24

Require all denied

</RequireAny>

</Files>

Falls m├Âglich, f├╝gen Sie den Code in die Konfiguration des schnellen Nginx-Servers (engine x) ein:

/* NGINX Zugriff auf wp-login.php auf spezifische IP-Adressen beschr├Ąnken */

location = /wp-login.php {

allow 192.168.1.0/24;

deny all;

}Einschr├Ąnken der Login-Versuche

-

Das Einschr├Ąnken der Login-Versuche bedeutet, dass eine begrenzte Anzahl von Versuchen erlaubt ist, um sich in den Admin-Bereich Ihrer Website einzuloggen. Wenn die Anzahl der zul├Ąssigen Versuche ├╝berschritten wird, wird der Zugriff blockiert, um zu verhindern, dass Angreifer in den Administrations-Bereich mittels Brute-Force-Attacken gelangen.

Verz├Âgern┬áwiederholte Anmeldeversuche

Eine weitere einfache M├Âglichkeit, die Login-Versuche zu beschr├Ąnken, besteht darin, eine Verz├Âgerung zwischen den Login-Versuchen zu erzwingen. Dadurch wird es Angreifern erschwert, automatisierte Angriffe auszuf├╝hren. Eine Durchsatzbegrenzung blockiert wiederholte fehlerhafte Anmeldeversuche in kurzen Zeitabst├Ąnden.

Die Verz├Âgerung k├Ânnen Sie durch einfaches Einf├╝gen der Filter in Ihre WordPress functions.php-Datei einstellen:

/* Verz├Âgerung zwischen den Login-Versuchen */

function custom_login_delay() {

sleep(15); // Verz├Âgerung von 15 Sekunden

}

add_action('wp_login_failed', 'custom_login_delay');

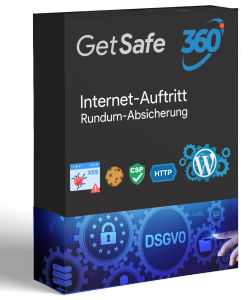

WordPress–TuneUp

WordPress–TuneUp

Auslesen von Benutzernamen verhindern

Inhaltsicherheitsrichtlinie (CSP)

SQL-Injections und XSS-Absicherung

HTTP-Sicherheits-Header

Normalerweise 145,-

Zeitlich befristetes Angebot zum Sonderpreis für nur

Preis versteht sich als Nettopreis zuz├╝glich Mehrwertsteuer.