CSRF Sicherheitsl├╝cken Pr├Ąventionsguide

Wie CSRF-Tokens eine zus├Ątzliche Sicherheitsebene gegen Cross-Site-Request-Forgery-Angriffe bieten

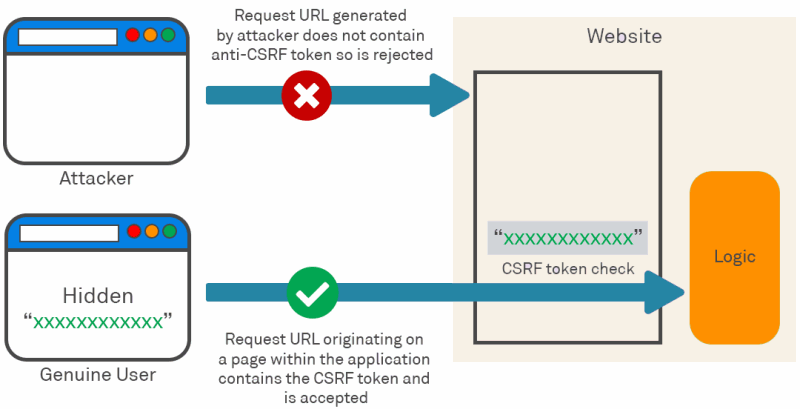

CSRF-Token Einsatzmechanismus

Was ist eine Cross-Site Request Forgery?

Cross-Site-Request-Forgery (CSRF) ist ein Angriffstyp auf Webanwendungen, bei dem Hacker Benutzer dazu verleiten, ungewollte Aktionen auszuf├╝hren. Um solche Angriffe zu verhindern, ben├Âtigen Webserver einen Mechanismus, der ├╝berpr├╝ft, ob Anfragen tats├Ąchlich von legitimen Benutzern stammen.

Wie schwerwiegend sind CSRF-Angriffe?

In der OWASP-Top-10-Liste der Sicherheitsrisiken f├╝r 2021 wird CSRF unter der Kategorie „Broken Access Control“ (Fehlerhafte Zugriffskontrolle) gef├╝hrt, die auf Platz eins der zehn wichtigsten Sicherheitsl├╝cken rangiert. Die Auswirkungen eines erfolgreichen Angriffs h├Ąngen von den Privilegien des betroffenen Benutzers und den durch die gef├Ąlschte Anfrage offenbarten Verm├Âgenswerten ab.

Warum ist ein g├╝ltiges CSRF-Token erforderlich?

CSRF-Tokens bieten Schutz, indem sie einen einzigartigen, unvorhersehbaren und geheimen Wert generieren, der in die HTTP-Anfrage des Clients integriert und serverseitig validiert wird. Nur wenn die Anfrage ein g├╝ltiges CSRF-Token enth├Ąlt, lassen sich Angriffe wie XSS oder CSRF verhindern.

Einsatz von CSRF-Tokens

CSRF-Tokens sollten in alle zustandsver├Ąndernden Anfragen integriert und auf dem Server validiert werden. Sie werden typischerweise in einem versteckten Feld eines HTML-Formulars ├╝bertragen, das mittels HTTP-POST gesendet wird. Da nur der Server und der Client das Token kennen, muss das Backend sicherstellen, dass Anfragen das g├╝ltige Token enthalten, um Angriffe effektiv abzuwehren.

Schwachstellen durch Cookies ohne SameSite-Policy

Eine g├Ąngige Methode f├╝r CSRF-Angriffe nutzt Cookies in Anwendungen mit schwacher SameSite-Cookie-Richtlinie. Diese Richtlinie bestimmt, wie Cookies in seiten├╝bergreifenden Kontexten gehandhabt werden. Entwickler sollten die Einstellungen SameSite=Lax oder SameSite=Strict verwenden, um externen Zugriff zu verhindern. Viele vernachl├Ąssigen jedoch diese Praxis, was ihre Anwendungen f├╝r CSRF-Angriffe anf├Ąllig macht.

Schlussfolgerung

Das Ignorieren der Risiken, die von CSRF-Angriffen ausgehen, kann gravierende Folgen haben. Solche Angriffe k├Ânnen zu unautorisierten Handlungen in Namen der Nutzer f├╝hren, was nicht nur die Sicherheit der Benutzerkonten, sondern auch die Integrit├Ąt der gesamten Webseite gef├Ąhrdet.

Angesichts der hohen Einstufung von CSRF in der OWASP-Top-10-Liste ist es unerl├Ąsslich, geeignete Schutzma├čnahmen zu ergreifen, um die Sicherheit Ihrer Webanwendungen zu gew├Ąhrleisten.

Rundum–Absicherung

Rundum–Absicherung

Inhaltsicherheitsrichtlinie (CSP)

XSS-Absicherung

100% Geld-zur├╝ck-Garantie

Keine monatlichen Kosten

Wir sch├╝tzen, was Ihnen wichtig ist.

Schl├╝sselfertige Absicherung:

Unsere Experten erledigen diese Aufgabe komplett f├╝r Sie.

Statt 289,- ÔéČ jetzt zum Vorzugspreis von 149,- ÔéČ